Tarea 1: Capturando tráfico con Wireshark

Primera parte: analizando un protocolo inseguro - Telnet.

En esta tarea no vamos a realizar capturas en vivo de tráfico, sino que vamos a analizar trazas (capturas) ya realizadas con anterioridad y salvadas en archivos. En este caso, vamos a usar la traza telnet-raw.pcap, del repositorio de capturas disponible en Wireshark.Descárgate la traza en tu ordenador y ábrela con Wireshark. Esta traza ha capturado el tráfico de una sesión de Telnet entre el cliente y el servidor.

1. Descarge de la traza.

2. Abra en Wireshark la traza.

3. Filtre telnet en el cuadro de filtro.

4. Una vez filtrado, pulsamos boton derecho del mouse en una de las tramas y seleccionamos “Follow TCP stream” como lo muestra la imagen.

5. Aparecerá el Stream content del tráfico de una sesión de Telnet entre el cliente y el servidor, gracias a esto podemos responder las preguntas del ejercicio.

¿Qué usuario y contraseña se ha utilizado para acceder al servidor de Telnet?

Usuario: ffaakkee

Contraseña: user

¿Qué sistema operativo corre en la máquina?

OpenBSD

ls

ls -a

ping

exit

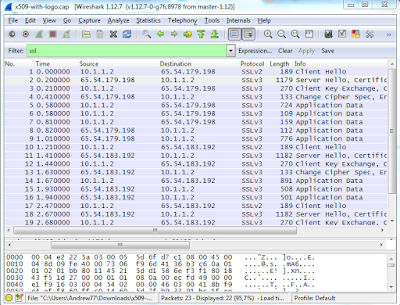

Segunda parte: analizando SSL.

Para la realización de este ejercicio, descarga esta traza con tráfico SSL y abrela con Wireshark. SSL es un protocolo seguro que utilizan otros protocolos de aplicación como HTTP. Usa certificados digitales X.509 para asegurar la conexión.Escribimos el comando ssl para realizar el filtro como aparece en la imagen.

2. Luego igual que en ejercicio de telnet; seleccionamos: "Follow TCP stream" para recuperar la información capturada.

¿Puedes identificar en qué paquete de la trama el servidor envía el certificado?

- En la trama 2, paquete 1179.

¿El certificado va en claro o está cifrado? ¿Puedes ver, por ejemplo, qué autoridad ha emitido el certificado?

- El certificado se encuentra cifrado, pero se puede visualizar claramente que la autoridad que emitió el certificado es RSA Data Security.

¿Qué asegura el certificado, la identidad del servidor o del cliente?

- El certificado asegura la identidad del servidor.

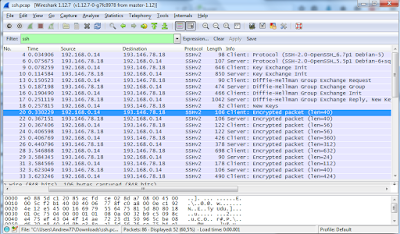

Tercera parte: analizando SSH

En la primera parte de este ejercicio hemos visto un protocolo no seguro, como Telnet. Una alternativa a usar Telnet a la hora de conectarnos a máquinas remotas es SSH, que realiza una negociación previa al intercambio de datos de usuario. A partir de esta negociación, el tráfico viaja cifrado. Descarga esta traza con tráfico SSH y abrela con Wireshark.¿Puedes ver a partir de qué paquete comienza el tráfico cifrado?- Desde el paquete 20 comienza el tráfico cifrado.

¿Qué protocolos viajan cifrados, todos (IP, TCP...) o alguno en particular?

- Solamente viajan paquetes cifrados a través de SSH.

¿Es posible ver alguna información de usuario como contraseñas de acceso?

- No, porque la información se encuentra cifrada.

No hay comentarios:

Publicar un comentario